7月24日安全企业Tenable披露影响Google Cloud Platform(GCP)的权限提升漏洞ConfusedFunction,这项弱点发生在名为Cloud Functions的无服务器运算服务,以及称作Cloud Build的CI/CD渠道服务。一旦遭到利用,攻击者有机会以未经授权的状态访问其他服务,或是敏感数据。他们通报此事,GCP已于部分的Cloud Build账号着手采取缓解措施。

研究人员指出,ConfusedFunction这样的弱点,突显云计算服务的软件架构极为复杂,导致服务之间的通信可能衍生问题的情形。

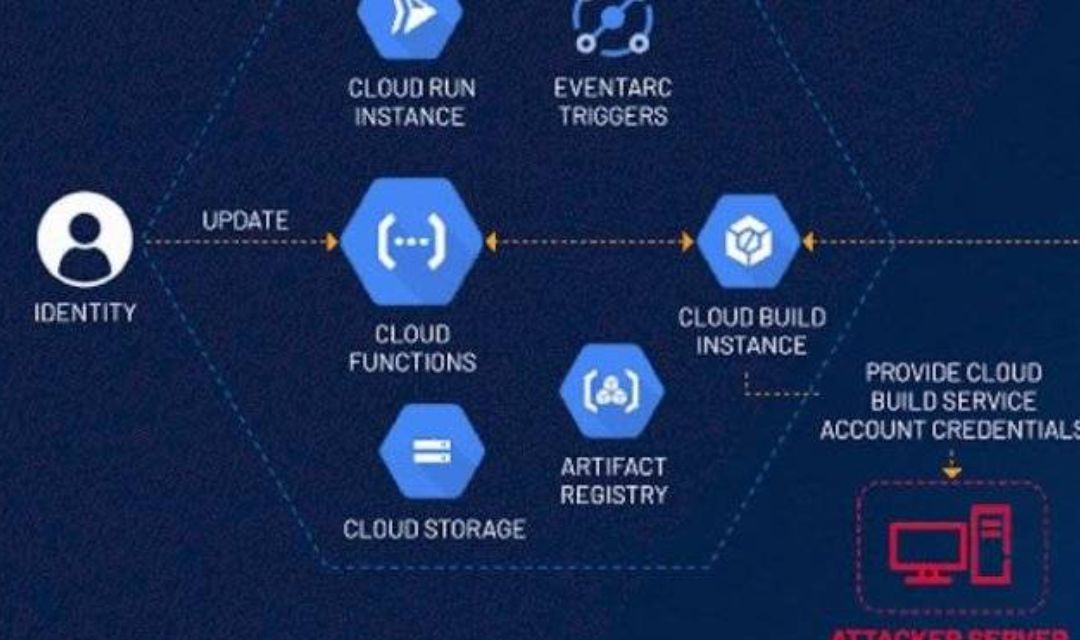

而对于这项漏洞发现的原因,是研究人员发现当GCP用户创建、更新Cloud Functions的过程中,会触发后端多个步骤的流程,而且,还会默认将Cloud Build服务账号加入相关功能函数配置,并用于创建Cloud Build实体。由于上述的过程都在后台运行,一般用户不会发现有异。

然而,这个服务账号具备过多权限,若是攻击者设法成功取得创建或更新Cloud Functions的权限,将自己的权限提升至Cloud Build的服务账号层级,并有机会借由这种高权限访问其他GCP服务,例如:Cloud Storage、ArtifactRegistry、ContainerRegistry。

值得留意的是,为了兼顾兼容性,GCP并未对套用修补程序之前创建的Cloud Build服务账号调整权限,而使得这些用户仍有可能暴露于ConfusedFunction的危险其中。

再者,对于GCP采取的措施,Tenable也表示并未完全消除漏洞带来的影响,对此,他们也呼吁用户,必须限缩Cloud Build服务账号的权限,若是采用Cloud Functions,最好进行监控并采取相关的预防措施。

2024-07-27

2024-07-27